20145321 《网络对抗技术》网络欺诈技术防范

基础问题

1、通常在什么场景下容易受到DNS spoof攻击

连接公共WIFI有一定危险性,或者沾沾自喜的用破WIFI密码软件连接到的一些不明来源WIFI

2、在日常生活工作中如何防范以上两攻击方法

尽量不贪小便宜不用不明公共WIFI;多检查网址,不要看着网站页面长的一样就糊里糊涂的输入账号密码这些个人信息。

实验过程

首先把kali的主机名改成自己学号

简单应用SET工具建立冒名网站

ping通kali和主机。为了使得apache开启后,靶机通过ip地址可以直接访问到网页,apache的监听端口号应该为80,对80端口进行查看与修改。查看80端口是否被占用,kill这个相应的进程。

输入命令:sudo vi /etc/apache2/ports.conf,修改apache的配置文件中的监听端口为80

输入命令:apachectl start打开apache2.新开一个终端窗口输入:setoolkit

选择1(社会工程学攻击)

选择2(网页攻击)

选择3(钓鱼网站攻击)

选择1;输入kali的IP;选择2(google),开始监听

在靶机中访问kali的IP,会出现google登录界面,输入账号登录

捕捉到相关信息

ettercap DNS spoof

因为在我电脑上kali的ettercap扫描不到主机,所以用了别人的电脑。主机和kali的IP:

输入命令:ifconfig eth0 promisc改kali网卡为混杂模式。

输入命令vi /etc/ettercap/etter.dns,添加下图baidu.com等两条指令:

在windows命令提示符中输入ping baidu.com,查看百度的ip地址(此时为111.13.101.208)

开始在kali中攻击,输入ettercap -G,开启ettercap,点击工具栏中的Sniff--unified sniffing,选择eth0--ok。在工具栏中的host下点击扫描子网,并查看存活主机。然后将网关和主机IP分别添加到Target 1和Target 2。

点击plugins--manage plugins选项,双击DNS_Spoof,点击右上角的start开始sniffing

在windows命令提示符中输入ping baidu.com,可以发现,已经成功连接到kali上了。

在浏览器中访问baidu.com,就会跳转到之前克隆的Google网页

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

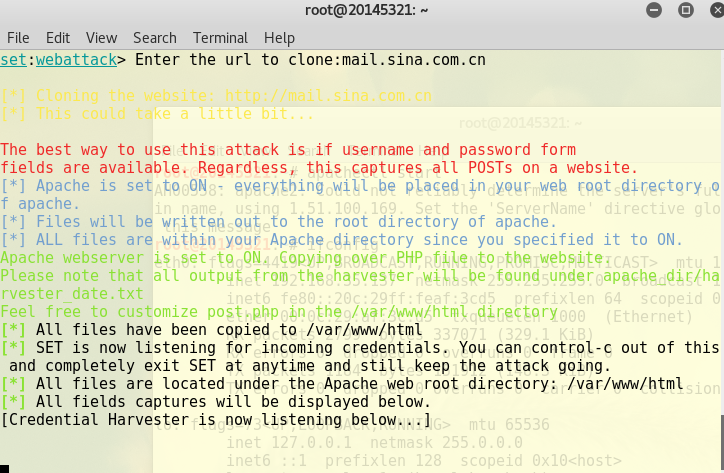

相同的步骤省略。选择钓鱼网站后选择2,输入要仿的网址

输入命令vi /etc/ettercap/etter.dns,加入新浪邮箱的网址后,打开ettercap完成dns欺骗步骤。

ping和网页测试